REST APIの保護: NTLM認証の包括的ガイド

クラウドコンピューティングの世界では、Amazon Web Services(AWS)が、スケーラブルなアプリケーションを構築するための主要なプラットフォームとして際立っています。REST APIを通じてAWSサービスとのやり取りを行う際に重要なのが、AWS署名です。これは、クライアントとAWS間の安全かつ認証された通信を保証する方法です。AWS署名を正しく実装し、デバッグすることは、AWSを最大限に活用したいと考える人にとって不可欠なスキルです。

このガイドでは、AWS署名の概要、そのAPIリクエストを保護する重要性、そしてさまざまなコード例やツールを使用したデバッグの実際的なヒントを提供します。AWSを初めて使う人も、経験豊富な開発者も、これらの概念を理解することで、REST APIを効果的に操作できる能力が大幅に向上します。

なぜREST APIにNTLM認証を使うのか

企業がサービス間の通信を促進するためにREST APIにますます依存する中で、これらのインターフェースを保護することが重要となっています。

NTLM(NT LAN Manager)認証は、APIセキュリティにいくつかの重要なメリットを提供します。

セキュリティの向上:

NTLMはチャレンジレスポンス機構を利用して、資格情報がプレーンテキストで送信されないようにすることで、基本認証方法よりも安全性を高めます。

Windows環境とのシームレスな統合:

多くの企業はWindowsベースのネットワーク上で運用しており、NTLMは既に標準のプロトコルとして利用されています。NTLMを使用することで、既存の認証システムへの容易な統合が可能です。

ユーザー資格情報管理:

NTLMは、ユーザー資格情報管理を簡素化し、シングルサインオン(SSO)を可能にすることで、ユーザーが資格情報を何度も入力する必要を減らします。

レガシーシステムのサポート:

レガシーアプリケーションを抱える組織は、大規模な改修を行うことなく、APIインタラクションにNTLMを採用することができます。

NTLM認証とは?

NTLM認証は、従来のNTLMプロトコルの一部を引き継ぎつつ、現代のRESTful API環境に最適化されたバージョンです。このバージョンは、NTLMの基本機能を維持しながら、最新のウェブ標準との互換性を向上させています。

主な特徴:

- 堅牢な認証プロセス:

NTLMは複数ラウンドの認証プロセスを使用して、各リクエストが適切に検証されるようにします。 - 資格情報の保護:

チャレンジレスポンス機構を採用し、ユーザーの資格情報を不正アクセスから保護します。 - ウェブフレンドリー:

最新バージョンは、ウェブアプリケーション向けに特別に設計されており、最新のAPI機能や標準をより良くサポートしています。

JavaとGoでのNTLM認証の実装方法

Javaでの実装

JavaでNTLM認証を扱うには、Apache HttpClientライブラリを使用できます。以下に実装例を示します:

import org.apache.http.auth.AuthScope;

import org.apache.http.auth.NTCredentials;

import org.apache.http.client.methods.HttpGet;

import org.apache.http.impl.client.CloseableHttpClient;

import org.apache.http.impl.client.HttpClients;

import org.apache.http.impl.auth.NTLMSchemeFactory;

import org.apache.http.client.methods.CloseableHttpResponse;

public class NTLMJavaExample {

public static void main(String[] args) {

try (CloseableHttpClient client = HttpClients.custom()

.setSSLSocketFactory(new NTLMSchemeFactory())

.build()) {

NTCredentials credentials = new NTCredentials("username", "password", "workstation", "domain");

client.getCredentialsProvider().setCredentials(AuthScope.ANY, credentials);

HttpGet request = new HttpGet("https://api.example.com/resource");

CloseableHttpResponse response = client.execute(request);

System.out.println("Response Code: " + response.getStatusLine().getStatusCode());

} catch (Exception e) {

e.printStackTrace();

}

}

}

Goでの実装

Goでは、httpパッケージとNTLMライブラリを組み合わせてNTLM認証を実装できます。以下はその簡単な例です:

package main

import (

"fmt"

"net/http"

"github.com/Azure/go-ntlmssp"

)

func main() {

client := &http.Client{

Transport: ntlmssp.Negotiator{RoundTripper: http.DefaultTransport},

}

req, err := http.NewRequest("GET", "https://api.example.com/resource", nil)

if err != nil {

fmt.Println(err)

return

}

req.SetBasicAuth("username", "password")

resp, err := client.Do(req)

if err != nil {

fmt.Println(err)

return

}

defer resp.Body.Close()

fmt.Println("Response Code:", resp.Status)

}

NTLM認証をテストするためのツールの活用

NTLM認証の実装をテストすることは非常に重要です。EchoAPI、Postman、curlなどのツールを利用してテストを行うことができます。

EchoAPIでのテスト

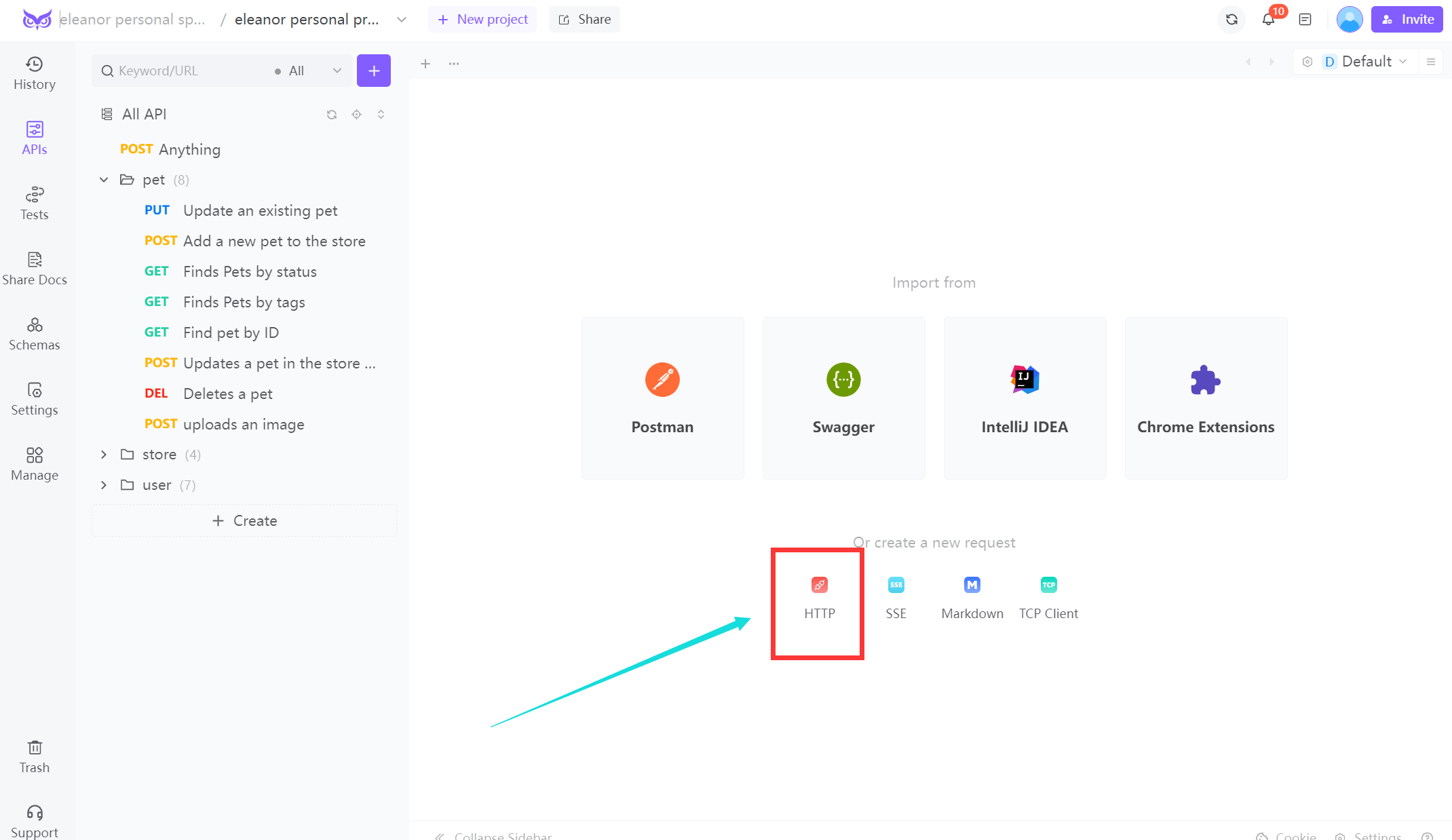

- リクエストの設定:

- EchoAPIで新しいリクエストを作成します。

- 適切なHTTPメソッド(GET、POSTなど)を選択し、APIエンドポイントを入力します。

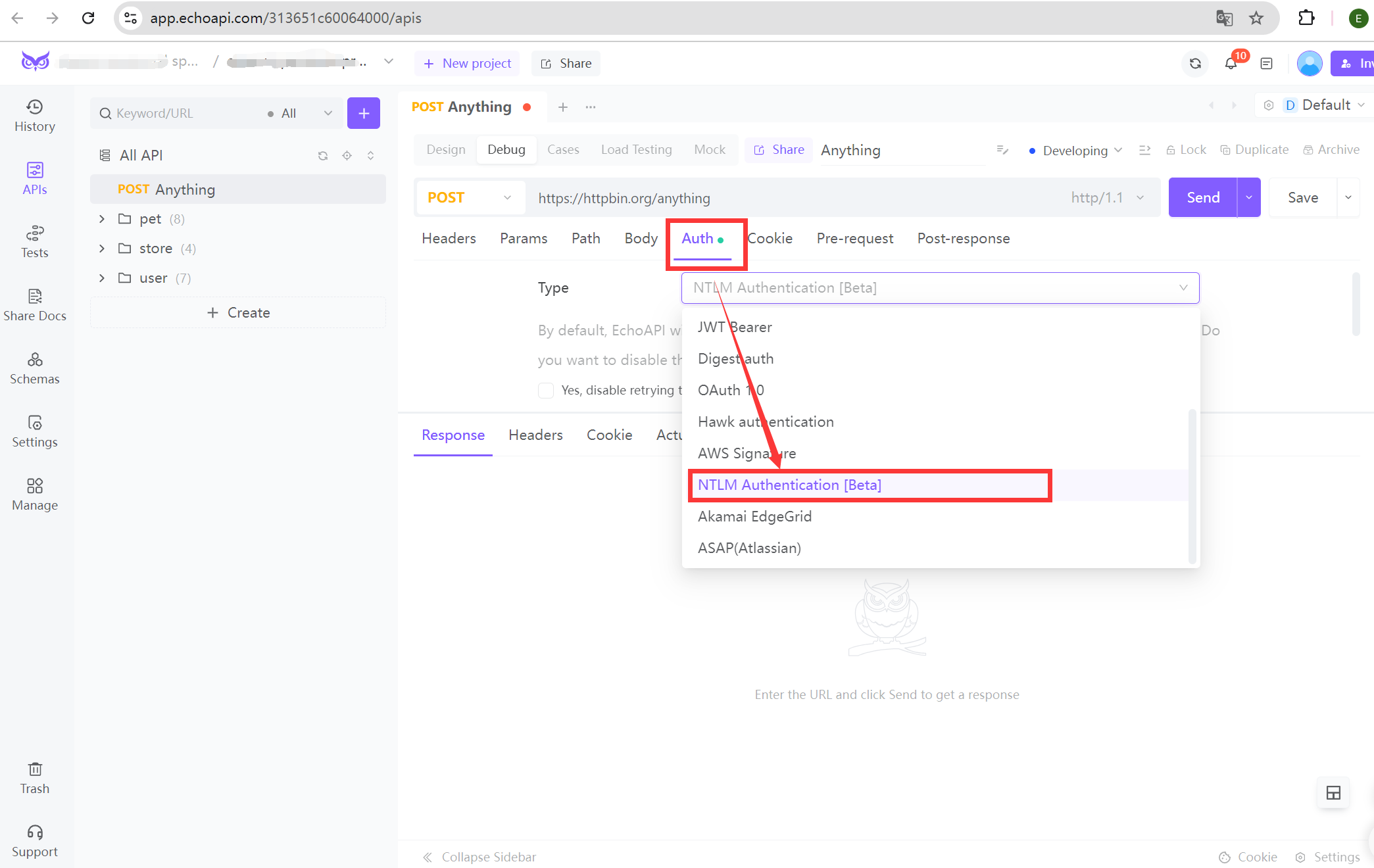

- 認証の設定:

- 'Auth'(Authorization)タブに移動します。

- ドロップダウンから「NTLM Authentication」を選択します。

- ドメイン、ユーザー名、パスワードを入力します。

- リクエストの送信:

- "Send"をクリックしてリクエストを実行し、認証が成功したことを確認するためにレスポンスをチェックします。

結論

NTLM認証は、特にWindows中心の環境においてREST APIを保護するための堅牢で柔軟なソリューションを提供します。JavaやGoでの簡単な実装方法、そして効果的なテストが可能なツールを利用することで、開発者はAPIのセキュリティを自信を持って強化できます。APIサービスが広まる中で、NTLMのような高度な認証方法を採用することが、デジタル通信の整合性とセキュリティを維持する上で重要です。

VS Code用のEchoAPI

VS Code用のEchoAPI

IntelliJ IDEA用のEchoAPI

IntelliJ IDEA用のEchoAPI

EchoAPl-Interceptor

EchoAPl-Interceptor

EchoAPl CLI

EchoAPl CLI

EchoAPI クライアント

EchoAPI クライアント APIデザイン

APIデザイン

APIデバッグ

APIデバッグ

APIドキュメント

APIドキュメント

Mockサーバー

Mockサーバー