AWS Signature を活用して REST API の認証を強化する方法

クラウドコンピューティングの進化に伴い、APIへのアクセスを安全に管理することがますます重要になっています。AWS Signatureは、REST APIを通じてAWSサービスへのリクエストを認証するための強力なメカニズムを提供します。この記事では、AWS Signatureの重要性について説明し、その仕組みとJavaやGoでの実装例を紹介し、テストに役立つツール(EchoAPIを含む)を紹介し、AWS Signatureを用いるメリットをまとめます。

なぜREST APIでAWS Signatureを使うのか

1. セキュリティの強化

AWS Signatureは、暗号技術を用いて安全な認証を実現します。リクエストが秘密キーで署名されることにより、データの完全性と信頼性が保たれ、不正アクセスを防止します。

2. リクエストの整合性

AWS Signatureは、送信される各リクエストが署名されていることを確認し、AWSが送信者の身元と送信中のリクエストの整合性を検証できるようにします。これにより、データの完全性が保たれます。

3. 有効期限とリプレイ防止

AWS Signatureには、リクエストの有効期限や一意の値(ノンス)を含む機能があり、各リクエストが一意で指定された時間内にのみ有効であることを保証することで、リプレイ攻撃を防ぎます。

4. AWSとの互換性

AWS SignatureはAWSサービス専用に設計されており、さまざまなAWS APIおよびSDKでシームレスに機能する、標準化された認証方法を提供します。

AWS Signatureとは?

AWS Signatureは、AWSサービスに送信されるAPIリクエストを安全に署名するためのプロトコルです。以下の主要なコンポーネントで構成されています:

- アクセスキーID: AWSアカウントに関連付けられた一意のID。

- シークレットアクセスキー: 暗号化ハッシュを生成し、認証されたユーザーがリクエストを署名できる秘密鍵。

- キャノニカルリクエスト: HTTPメソッド、リクエストパス、クエリ文字列、ヘッダーを含む標準化された文字列。

- 署名する文字列(String to Sign): キャノニカルリクエスト、日付、その他の要素から派生した文字列で、最終的にAWS Signatureを生成するために署名されます。

署名されたリクエストは、Authorizationヘッダーに含まれ、AWSによって検証されます。

AWS SignatureのJavaでの実装方法

AWS SignatureをJavaで実装するには、キャノニカルリクエストを構築して署名する必要があります。以下に簡単な例を示します:

import java.nio.charset.StandardCharsets;

import javax.crypto.Mac;

import javax.crypto.spec.SecretKeySpec;

import java.security.SignatureException;

public class AWSSignature {

public static void main(String[] args) throws Exception {

String accessKey = "YOUR_ACCESS_KEY";

String secretKey = "YOUR_SECRET_KEY";

String service = "SERVICE_NAME";

String region = "REGION_NAME";

String method = "GET";

String uri = "/your/api/path";

String host = "api.endpoint.com";

// 日付と時刻を作成

String date = "DATE"; // フォーマット: YYYYMMDD

String amzDate = "AMZ_DATE"; // フォーマット: YYYYMMDD'T'HHMMSS'Z'

// キャノニカルリクエストを作成

String canonicalRequest = createCanonicalRequest(method, uri, host, amzDate);

String stringToSign = createStringToSign(date, region, service, canonicalRequest);

String signature = calculateSignature(secretKey, stringToSign, date, region, service);

// Authorizationヘッダーを作成

String authorizationHeader = "AWS4-HMAC-SHA256 Credential=" + accessKey + "/" + date + "/" + region + "/" + service + "/aws4_request, "

+ "SignedHeaders=host;x-amz-date, Signature=" + signature;

// HTTPリクエストでAuthorizationヘッダーを使用

System.out.println("Authorization Header: " + authorizationHeader);

}

// createCanonicalRequest, createStringToSign, calculateSignature メソッドのプレースホルダ

}

createCanonicalRequest、createStringToSign、calculateSignatureメソッドを実装してプロセスを完了してください。

AWS SignatureのGoでの実装方法

Goでは、crypto/hmacとcrypto/sha256パッケージを使用してAWS Signatureを生成できます。以下は基本的な例です:

package main

import (

"crypto/hmac"

"crypto/sha256"

"encoding/hex"

"fmt"

"time"

)

func calculateSignature(secretKey, stringToSign string) string {

mac := hmac.New(sha256.New, []byte(secretKey))

mac.Write([]byte(stringToSign))

return hex.EncodeToString(mac.Sum(nil))

}

func main() {

accessKey := "YOUR_ACCESS_KEY"

secretKey := "YOUR_SECRET_KEY"

method := "GET"

uri := "/your/api/path"

host := "api.endpoint.com"

region := "REGION_NAME"

service := "SERVICE_NAME"

date := time.Now().UTC().Format("20060102")

amzDate := time.Now().UTC().Format("20060102T150405Z")

canonicalRequest := createCanonicalRequest(method, uri, host, amzDate)

stringToSign := createStringToSign(date, region, service, canonicalRequest)

signature := calculateSignature(secretKey, stringToSign)

authorizationHeader := fmt.Sprintf("AWS4-HMAC-SHA256 Credential=%s/%s/%s/%s/aws4_request, SignedHeaders=host;x-amz-date, Signature=%s",

accessKey, date, region, service, signature)

// HTTPリクエストでAuthorizationヘッダーを使用

fmt.Println("Authorization Header:", authorizationHeader)

}

// createCanonicalRequestとcreateStringToSignメソッドのプレースホルダ

createCanonicalRequestとcreateStringToSignメソッドを実装して完成させてください。

AWS Signatureをテストするためのツールの使用方法

AWS Signatureをテストするツールはいくつかあります:

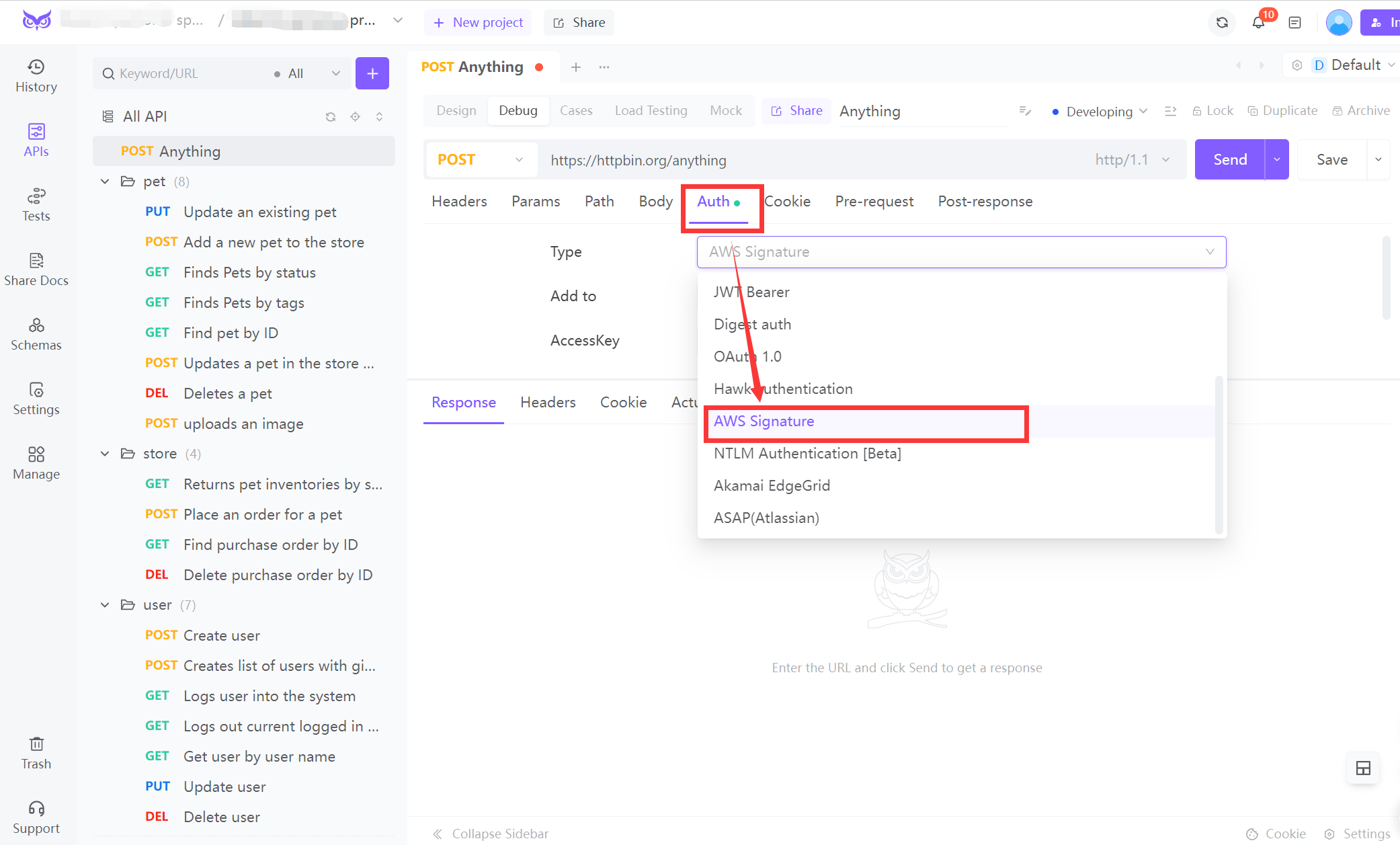

1. EchoAPI

EchoAPIは、必要なヘッダーを備えたHTTPリクエストを作成および送信するのに便利なツールです。ユーザーインターフェースからリクエストの詳細を入力し、レスポンスを確認することで、テストを簡略化できます。Authorizationヘッダーを貼り付けて、署名されたリクエストに対するAPIの応答を検査しましょう。

2. Postman

Postmanを使用すると、生成されたAWS SignatureでAuthorizationヘッダーを手動で設定し、APIからのレスポンスを確認できます。

3. cURL

cURLを使ってコマンドラインからリクエストを送信し、必要な全てのヘッダーを含むAPIエンドポイントのテストを行うことができます。

4. 自動テスト

JavaのJUnitやGoのtestingパッケージなどの自動テスティングライブラリを使用して、AWS Signatureの生成と機能を検証するテストをスクリプト化できます。

結論

AWS Signatureは、AWSサービスと連携するREST APIのセキュリティを強化するための重要なプロトコルです。メッセージの整合性やリプレイ防止などの強力なセキュリティ機能を提供します。JavaやGoなどのプログラミング言語でAWS Signatureを実装することで、キャノニカルリクエストを作成し、セキュアなハッシュを生成できます。EchoAPIやPostman、cURLのようなテストツールは、実装の検証を容易にし、APIのセキュリティを確保します。AWS Signatureを採用することで、ユーザーの信頼を向上させ、機密データを保護することができるため、API開発における価値ある選択肢です。

VS Code用のEchoAPI

VS Code用のEchoAPI

IntelliJ IDEA用のEchoAPI

IntelliJ IDEA用のEchoAPI

EchoAPl-Interceptor

EchoAPl-Interceptor

EchoAPl CLI

EchoAPl CLI

EchoAPI クライアント

EchoAPI クライアント APIデザイン

APIデザイン

APIデバッグ

APIデバッグ

APIドキュメント

APIドキュメント

Mockサーバー

Mockサーバー