APIリクエストの主要指標完全解説:接続からパフォーマンスまでを包括的に分析

APIパフォーマンスメトリックは、APIリクエストの効率性とセキュリティを最適化するために不可欠です。このガイドでは、HTTPバージョン、TLSプロトコル、レスポンスタイムなどの重要な指標を探り、APIパフォーマンスを向上させるための実践的な洞察を提供します。

API開発、テスト、そして運用の日常業務において、APIテスト担当者、バックエンド開発者、フルスタック開発者の皆さんは、さまざまな指標と向き合うことが多いと思います。例えば、EchoAPIを使ってAPIをデバッグする際、通常はレスポンスボディ、レスポンスヘッダー、応答時間、データサイズといった直感的な情報に注目します。しかし実際には、これらの一般的な内容以外にも、細部に隠れた重要な指標が見落とされがちで、これらの指標こそがAPIのパフォーマンスボトルネック分析やセキュリティリスク調査における重要な手がかりとなるのです。

この記事では、通信の基礎、セキュリティメカニズム、パフォーマンスの3つの観点から、実際のシナリオを交えながら、これらの「隠れた指標」の背景にあるものを深く探っていきます。

通信基礎指標:APIリクエストの「身分証明」

宅配便を送るのに発送元と宛先の住所、配送方法を明確にする必要があるのと同じように、APIリクエストもデータを正確に転送するための一連の「基本情報」を必要とします。これらの指標は、通信全体の基盤となるものです。

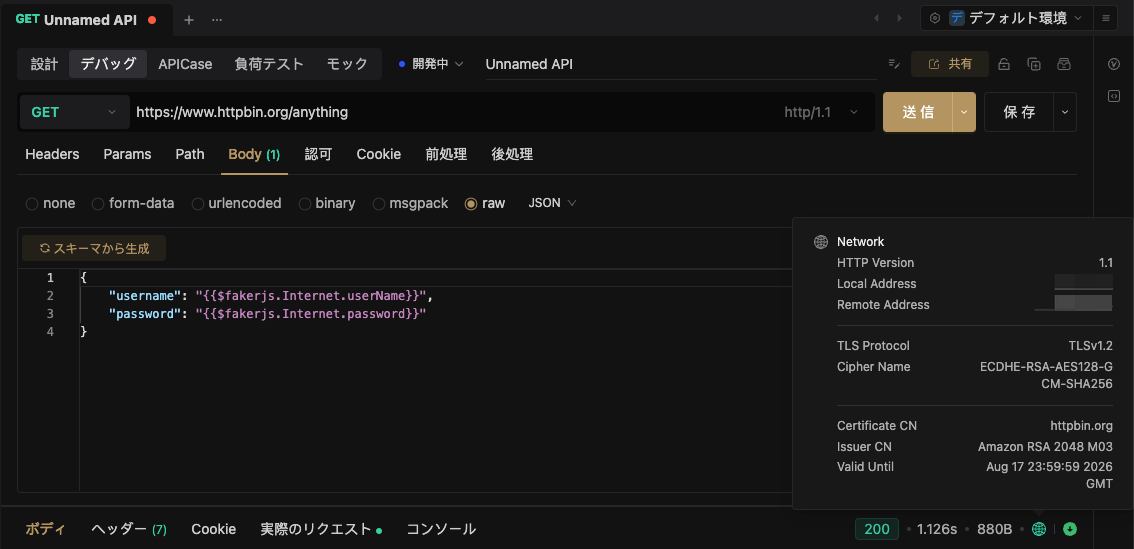

EchoAPI Network 指標

1. HTTP Version:通信の「言語バージョン」

- 意味: クライアントとサーバーが従うHTTPプロトコルのバージョン。HTTP/1.0、HTTP/1.1、HTTP/2などが一般的です。

- 役割: バージョンによって通信の「ルール」が決まり、通信効率に直接影響します。例えば、HTTP/1.1は持続接続(keep-alive)をサポートしており、一度確立した接続を再利用できるため、リクエストのたびにハンドシェイクをやり直す必要がありません。一方、HTTP/1.0はデフォルトで非持続接続のため、毎回接続を再確立する必要があり、追加のオーバーヘッドが生じます。HTTP/2はさらに進化し、多重化をサポートすることで、複数のリクエストを単一の接続内で並列処理でき、効率が向上します。

- 例え: HTTP/1.0でAPIを呼び出すのは、電話で一言話すたびに切って、次に話すときにはまたダイヤルし直すようなものです。一方、HTTP/1.1は通話したまま切らずに会話を続けるようなもので、明らかに時間の節約になります。

- 分析の意義: APIの呼び出しが頻繁で、HTTP Versionが1.0のままの場合、大量の接続確立/切断操作がリソースを浪費します。この場合、1.1や2.0にアップグレードすることで、接続オーバーヘッドを大幅に削減できます。例えば、ある決済APIが1.0を使用しており、ピーク時には1秒間に数千回の接続が発生していることがテストで判明し、1.1にアップグレードした結果、サーバーの負荷が30%減少した事例があります。

2. Local Address:リクエストの「出発地」

- 意味: APIリクエストを発信するローカルデバイスのIPアドレスとポート番号。例: 192.168.1.100:54321。

- 役割: リクエストの送信元を識別し、サーバーの応答が確実に「元の経路で戻ってくる」ようにします。

- 例え: 社内ネットワークからAPIを呼び出す場合、Local Addressは会社から割り当てられた社内IPです。スマートフォンの4Gを使用する場合、キャリアから割り当てられた一時的なIPになります。

- 分析の意義: 問題の切り分けに非常に有効です。例えば、あるAPIが頻繁にエラーを返す場合、ログを確認してLocal Addressが見知らぬIPであれば、悪意のあるリクエストの可能性があります。同じLocal Addressからのリクエストが複数回タイムアウトする場合、ローカルネットワーク(クライアント側のデータセンターなど)に問題がある可能性が高いです。

3. Remote Address:リクエストの「目的地」

- 意味: APIサーバーのIPアドレスとポート番号。例: 203.0.113.5:443。

- 役割: データをどのサーバーに送信するかを決定し、通信の「終点の識別子」となります。

- 例え: api.example.com を呼び出すとき、DNSがドメイン名をRemote Addressに解決します。これは宅配便の伝票の宛先住所のようなものです。

- 分析の意義: リクエストが「正しい道」を進んでいるかどうかの判断に役立ちます。例えば、CDNを設定しているのにRemote AddressがオリジンサーバーのIPである場合、CDNが機能していないことを示唆します。ロードバランシングのシナリオでは、あるサーバーのRemote Addressへのリクエストが極端に少ない場合、ロードバランシングの戦略に問題がある可能性があります。

セキュリティメカニズム指標:API通信の「防護盾」

APIがユーザー情報や決済データなどの機密コンテンツを扱う場合、セキュリティメカニズムは極めて重要です。以下の指標は、データ転送の暗号化と認証の状況を反映しています。

1. TLS Protocol:暗号化の「プロトコルバージョン」

- 意味: TLS(Transport Layer Security)のバージョン(TLSv1.2、TLSv1.3など)。暗号化通信の「基本ルール」です。

- 役割: データ暗号化と認証のプロセスとアルゴリズムを定義します。バージョンが新しいほど、一般に安全性は高まります。例えば、TLSv1.2は以前のバージョンの脆弱性を修正し、TLSv1.3はハンドシェイクプロセスをさらに簡素化し、安全性と効率の両方を向上させています。

- 例え: TLSv1.0で決済データを転送するのは、古い鍵で泥棒を防ごうとするようなもので、解読されやすくなります。一方、TLSv1.2は高度なダイヤル式金庫に換えるようなもので、防御能力が飛躍的に向上します。

- 分析の意義: これはセキュリティコンプライアンスの基本要件です。例えば、PCI DSS(Payment Card Industry Data Security Standard)はTLSv1.0の使用を明確に禁止しており、APIがまだこれを使用している場合は、アップグレードが必須です。テスト中にある金融APIがTLSv1.0を使用していることが判明し、スキャンを実施したところ「Heartbleed」脆弱性のリスクが発見され、1.2にアップグレード後にコンプライアンスチェックを通過した事例があります。

2. Cipher Name:暗号化の「暗号帳」

- 意味: クライアントとサーバーが合意した暗号化スイート(例: ECDHE-RSA-AES256-GCM-SHA384)。

- 役割: 以下の3つの機能を含む一連の「組み合わせ技」です。

- 鍵交換(例: ECDHE-RSA): 二者が安全に暗号鍵を交換できるようにし、鍵の盗聴を防ぎます。

- データ暗号化(例: AES256-GCM): 転送内容を暗号化し、機密性を保証します。

- 完全性検証(例: SHA384): データが改ざんされていないかを検証します。

- 例え: 二人の人物が「ピンインの頭文字+数字の検証コード」を使って情報を伝えることを約束するようなもので、外部の人間には理解できないだけでなく、内容が変更されたかどうかも発見できます。

- 分析の意義: 脆弱なアルゴリズムスイートはセキュリティ上のリスクです。例えば、RC4やDESなどのアルゴリズムは安全でないことが証明されているため、Cipher Nameにこれらが含まれている場合は、AES-GCM、SHA256以上の強力なスイートに交換する必要があります。あるECサイトのAPIがRC4アルゴリズムを使用しており、データが復号可能であると検出され、AES256-GCMに交換して問題が解決した事例があります。

3. Certificate CN:サーバーの「身分証明書の氏名」

- 意味: サーバーSSL証明書の「共通名」(Common Name)。例: *.example.com。つまり、証明書に記載されたサーバーの身元です。

- 役割: サーバーが「名実ともに一致している」ことを検証します。例えば、api.example.com にアクセスするとき、証明書のCNが *.example.com であれば、その証明書がこのドメインに対して有効であることを示し、フィッシングサイトではなく本当のサーバーに接続していることを保証します。

- 例え: 宅配便を受け取るとき、受取人の名前が自分と一致するか確認するようなもので、誤って受け取ったり、なりすましで受け取られたりするのを防ぎます。

- 分析の意義: CNの不一致は典型的なセキュリティアラートです。例えば、api.test.com を呼び出しているときに、証明書のCNが api.fake.com である場合、ブラウザやクライアントは「証明書が無効です」と警告します。これはフィッシング攻撃に遭っている可能性や、証明書の設定ミス(ドメインの紐付け間違いなど)を示唆しています。

4. Issuer CN:証明書の「発行機関」

- 意味: サーバー証明書を発行した機関の名称(例: Let's Encrypt、DigiCert)。

- 役割: 証明書の信頼性を証明します。認証局が発行した証明書は主要なブラウザやクライアントから信頼されます。未知の機関が発行した証明書は「偽造文書」と見なされます。

- 例え: 身分証明書が公安当局によって発行されなければ有効ではないのと同じで、無名の機関によって発行された場合は誰も認めません。

- 分析の意義: Issuer CNが見知らぬ機関である場合、クライアントは接続を拒否する可能性があります。ある内部APIで自己署名証明書(Issuer CNが社名)を使用していたため、外部クライアントが呼び出したときに直接エラーが発生し、Let's Encryptが発行した証明書に交換することで互換性問題が解決した事例があります。

5. Valid Until:証明書の「有効期限」

- 意味: 証明書の失効日時(例: 2025年12月31日 23:59:59 GMT)。

- 役割: 証明書には有効期限があり、期限切れ後は無効になります。これにより、長期間使用されている証明書が破解された際の悪用を防ぎます。

- 例え: 身分証明書の有効期限に似ており、期限が切れると業務の処理に使用できなくなります。

- 分析の意義: 証明書の期限切れは直接的にサービス中断を引き起こします。ある決済APIで証明書の期限切れが原因となり、ユーザーが決済時に「安全な証明書が無効です」というプロンプトが表示され、業務が2時間停止した事例があります。Valid Untilを30日前から監視し、証明書を及時に更新することをお勧めします。

パフォーマンス指標:APIリクエストの「速度計」

パフォーマンスはユーザー体験の核心です。以下の指標は、APIリクエストが開始から完了するまでの全プロセスの所要時間を分解します。

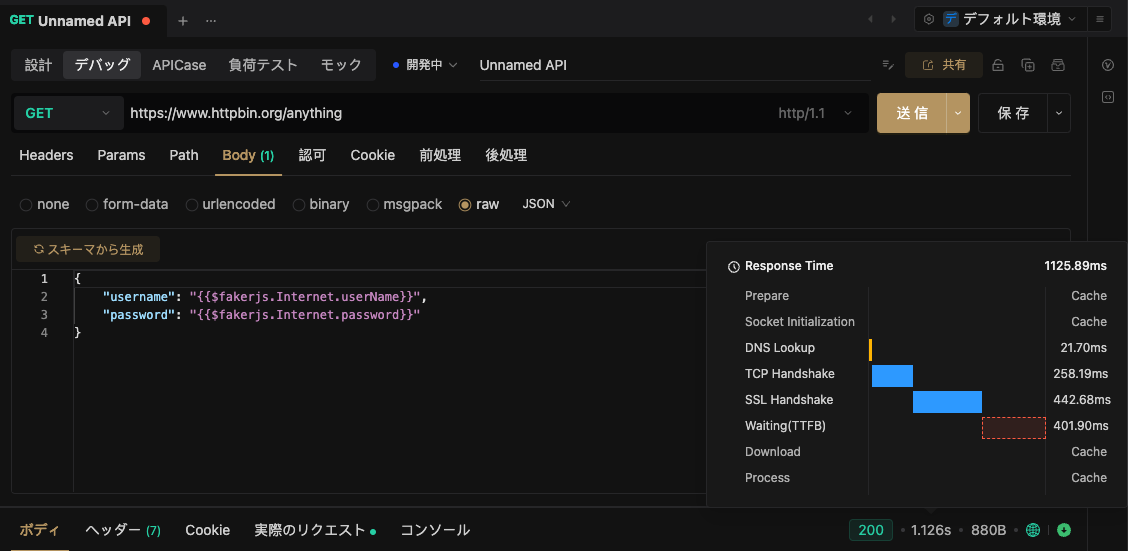

EchoAPI 応答時間指標

1. Prepare:リクエスト準備時間

- 意味: ユーザーがリクエストをトリガーしてから、実際にネットワークリクエストが送信されるまでの時間。リクエストヘッダーの構築、パラメータの処理、キャッシュのチェックなどが含まれます。

- 例え: アプリで「注文を確定」をクリックした後、配送先住所が完全かどうかを確認し、商品の合計金額を計算する過程がPrepare段階です。

- 分析の意義: Prepare時間が長すぎる場合(例えば100msを超える)、フロントエンドのロジックが冗長(重複チェック、無効な計算など)である可能性があります。あるECアプリでは、Prepare段階で5回のローカルストレージチェックを呼び出していたため、クリック後300ms経ってからリクエストが送信されていましたが、最適化後は50msに短縮されました。

2. DNS Lookup:ドメイン名解決時間

- 意味: ドメイン名(api.example.comなど)をサーバーのIPアドレスに変換するのにかかる時間。

- 例え: 電話帳で友達の電話番号を調べる過程に似ており、番号を見つけてからダイヤルできます。

- 分析の意義: 初回リクエスト時、DNS解決には50〜200msかかる可能性があります。300msを超える場合は最適化が必要です。クライアント側でDNS結果をキャッシュ(TTLを300秒に設定など)したり、DNSプリフェッチを使用したりすることで時間を短縮できます。あるニュースAPIでDNSキャッシュを有効にした後、初回リクエストの応答時間が150ms短縮されました。

3. TCP Handshake:TCP接続確立時間

- 意味: クライアントとサーバーが3ウェイハンドシェイクによってTCP接続を確立する時間。

- 例え: 電話をかけるときの「ダイヤル→呼出音→相手が応答」の過程に相当し、双方が正常に通信できることを確認します。

- 分析の意義: ネットワークの距離に大きく影響され、地域を跨いだ呼び出しでは100〜300msかかる可能性があります。同じ地域内での接続ハンドシェイク時間が長すぎる場合(200msを超えるなど)、ネットワークの輻輳やサーバーの接続キューが満杯である可能性があります。あるゲームAPIで、サーバーのTCP半接続キュー設定が小さすぎたため、ピーク時のハンドシェイク時間が500msまで急上昇しましたが、キューを拡張した後、正常に戻りました。

4. SSL Handshake:SSL暗号化ハンドシェイク時間

- 意味: HTTPS暗号化接続を確立する時間。証明書の交換、鍵の交換などのステップを含みます。

- 例え: 電話で双方がまず「暗号語を使って交流する」ことを約束し、暗号語のルールを確認してから本題に入るようなものです。

- 分析の意義: HTTPSがHTTPより遅くなる主な原因の一つで、通常は100〜300msです。これが長すぎる場合、証明書チェーンが不完全(クライアントが中間証明書を追加でダウンロードする必要がある)か、暗号化アルゴリズムが複雑すぎる可能性があります。ある銀行のAPIでECDSA証明書(RSA証明書よりハンドシェイクが速い)に交換した後、SSL時間が250msから120msに減少しました。

5. TTFB(Time To First Byte):初バイト応答時間

- 意味: リクエストの送信完了から、サーバーの最初の応答バイトを受信するまでの時間。サーバーがリクエストを処理する効率を反映します。

- 例え: カスタマーサービスに「この商品は在庫がありますか」と尋ねてから、カスタマーサービスが「あります...」と答え始めるまでの待ち時間に相当します。

- 分析の意義: サーバーパフォーマンスの核心的な指標です。通常は300ms以内に抑えるべきで、1sを超える場合はサーバーの処理が遅いことを示します。考えられる原因には、データベースクエリの未最適化(全表走査など)、ビジネスロジックの複雑さ(複数インターフェースのネストされた呼び出しなど)があります。ある注文APIでは、TTFBが常時1.5sもかかっていましたが、調査の結果、注文ステータスの照会でインデックスが張られていないフィールドを使用していることが判明し、インデックスを追加後に200msに減少しました。

6. Download:応答データダウンロード時間

- 意味: 最初のバイトを受信してから、完全な応答データを受信し終えるまでの時間。データサイズとネットワーク帯域幅に依存します。

- 例え: カスタマーサービスが答え始めてから、すべての情報(在庫、価格、発送時間)を伝え終わるまでの時間。

- 分析の意義: ダウンロード時間が長い場合(500msを超えるなど)、応答データが大きすぎる(冗長なフィールドが返されている)可能性があります。あるユーザー情報APIでは、本来200以上のフィールドを返していましたが、必要な30のフィールドに絞り込んだ後、ダウンロード時間が400msから80msに減少しました。また、gzip圧縮を有効にする(通常60〜80%圧縮可能)ことで、さらに最適化できます。

7. Process:クライアント処理時間

- 意味: クライアントが応答の受信を完了した後、データを解析し、ページをレンダリングしたりビジネスロジックを実行したりする時間。

- 例え: アプリが商品リストデータを受信した後、JSONを解析し、画像とテキストをレンダリングする過程。

- 分析の意義: ユーザーが感じる「カクつき」に直接影響します。500msを超える場合、フロントエンドの解析ロジックが非効率(JSONストリーミング解析を使用していないなど)か、レンダリング方法が不合理(大量のデータを一度にレンダリングするなど)である可能性があります。あるリストAPIでは、最適化前のProcess時間が800msでしたが、仮想リスト(表示領域のデータのみをレンダリング)を使用するように変更後、100msに減少しました。

指標の連動:APIリクエストをどのように総合分析するか?

単一の指標は部分的な問題しか反映できません。根本的な原因を特定するには、組み合わせて分析する必要があります。以下にいくつかの一般的なシナリオを列举します。

シナリオ 1:APIの応答が遅い、どこに問題がある?

- DNS Lookup + TCP Handshake の時間が長い場合: ネットワーク経路またはDNS解決に問題があります。CDNの使用やサーバーの近接配置を検討します。

- TTFB が高いが、他のネットワーク指標が正常な場合: サーバー処理ロジックにボトルネックがあるか、サーバーが核心ユーザー群から物理的に遠くに位置しています。コードやデータベースの最適化が必要か検討します。

- Download 時間が長い場合: 応答データが大きすぎます。フィールドを簡素化するか、圧縮を有効にします。

シナリオ 2:クライアントに「セキュリティリスク」と表示される?

- TLS Protocol が 1.2 未満かチェック: 1.2 以上にアップグレードします。

- Cipher Name に脆弱なアルゴリズム(RC4、DESなど)が含まれていないか確認: 強力な暗号化スイートに交換します。

- Certificate CN とドメイン名が一致しているか確認: 証明書の設定ミスまたはフィッシング被害を調査します。

シナリオ 3:APIが突然使用不能になる?

- 「証明書の期限切れ」と表示される場合: Valid Until が期限切れかどうかを確認し、緊急に証明書を更新します。

- Remote Address が変化し、リクエストが失敗する場合: DNS解決の異常またはサーバークラスターの障害です。DNS設定またはサーバーステータスを確認します。

まとめ

APIリクエストの指標体系は、「多次元の健康診断報告書」のようなものです。

- 通信基礎指標(HTTP Version、Local/Remote Address) は、データが「正しい道を進む」ことを保証します。

- セキュリティメカニズム指標(TLS、証明書情報) は、データが「安全に伝送される」ことを保護します。

- パフォーマンス指標(各段階の所要時間) は、データが「速く伝送される」ことを決定します。

これらの指標を理解することは、開発時にリスクを事前に回避し、テスト時に問題を正確に特定し、運用時に障害を効率的に調査するのに役立ちます。次にAPIリクエストを分析するときは、「通信→セキュリティ→パフォーマンス」のロジックに沿って分解してみてください。それぞれの数字の裏側に最適化の余地が秘められていることに気づくでしょう。

結局のところ、安定していて、安全で、高速なAPIこそが、ビジネスが円滑に運行する礎なのですから。

いかがでしたか?今回はAPIの指標について深く掘り下げてみました。実際に手を動かしながらこれらの指標を観察すると、より理解が深まると思います。それでは、また次の記事でお会いしましょう!

VS Code用のEchoAPI

VS Code用のEchoAPI

IntelliJ IDEA用のEchoAPI

IntelliJ IDEA用のEchoAPI

EchoAPl-Interceptor

EchoAPl-Interceptor

EchoAPl CLI

EchoAPl CLI

EchoAPI クライアント

EchoAPI クライアント APIデザイン

APIデザイン

APIデバッグ

APIデバッグ

APIドキュメント

APIドキュメント

Mockサーバー

Mockサーバー